راه اندازی شبکه DMZ با کریو کنترل

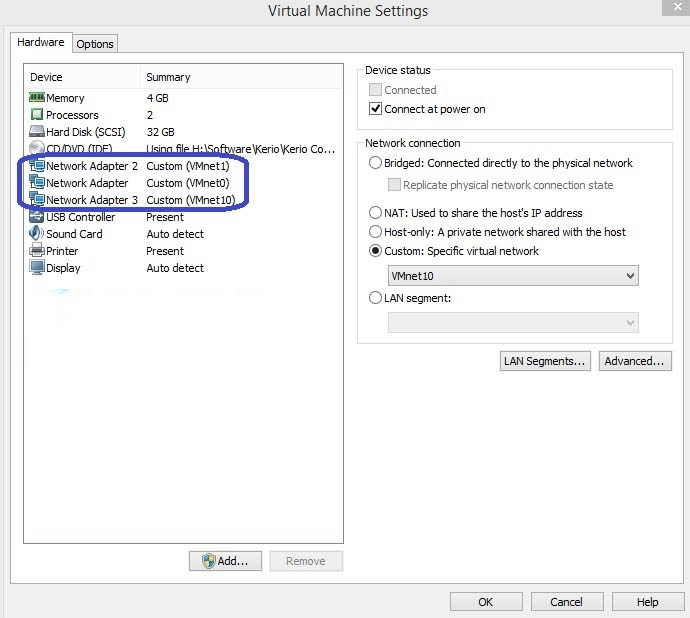

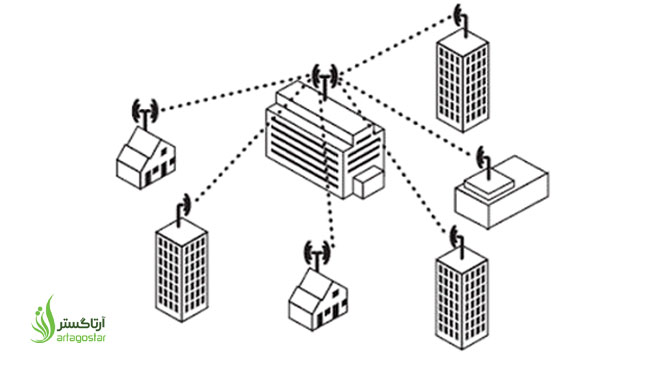

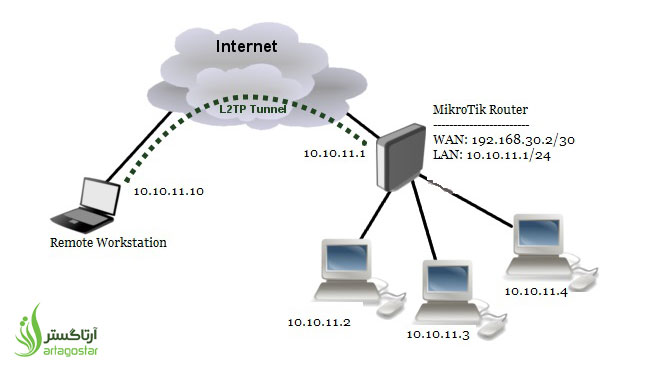

برای پیاده سازی DMZ با کریو کنترل شما ابتدا باید سه کارت شبکه برای ماشین مجازی انتخاب کنید.(تمامی این مراحل در ESXi هم قابل اجرا است.) یک کارت شبکه که به اینترنت متصل باشد. کارت شبکه دوم باید به شبکه داخلی متصل باشد و کارت شبکه سوم باید به شبکه محدود شده اتصال پیدا کند. در زیرساخت آزمایشگاهی ما کارت شبکه VMnet0 در رنج ۱۹۲٫۱۶۸٫۱۳۷٫۰ به اینترنت، VMnet1 در رنج ۱۷۲٫۱۶٫۱۶٫۰ به شبکه محدود شده و VMnet10 با رنج ۱۰٫۱۰٫۱۰٫۰ به شبکه داخلی متصل است.

هدف از ایجاد شبکه DMZ

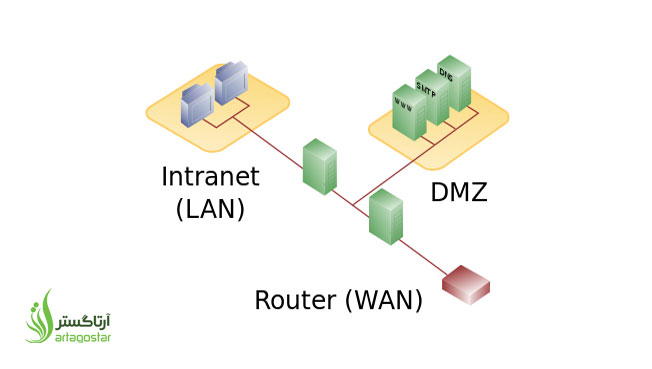

هدف از ایجاد DMZ این است که سرویس هایی که کاربران از خارج سازمان باید به آن دسترسی داشته باشند مثلاً وب سرور مستقیماً به شبکه داخلی متصل نباشد. همچنین در برخی از سازمان های بسیار حساس حتی شبکه سرور ها به طور کلی فاقد اینترنت می باشند و سرویس هایی مانند DNS که برای بازگردانی IP نام ها نیاز به اینترنت دارند نیز در این شرایط در DMZ قرار می گیرند.

مراحل پیاده سازی شبکه DMZ و PERIMETER NETWORK

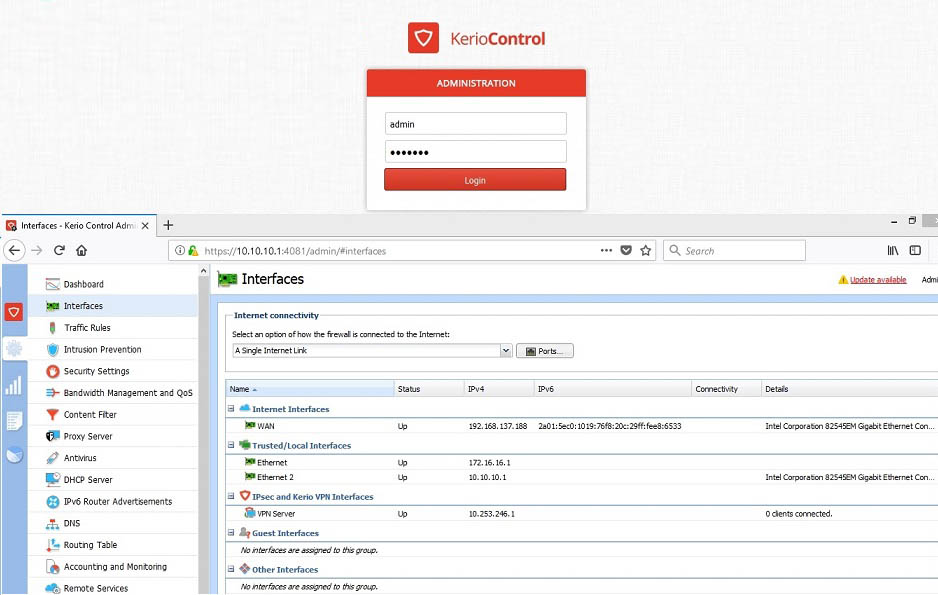

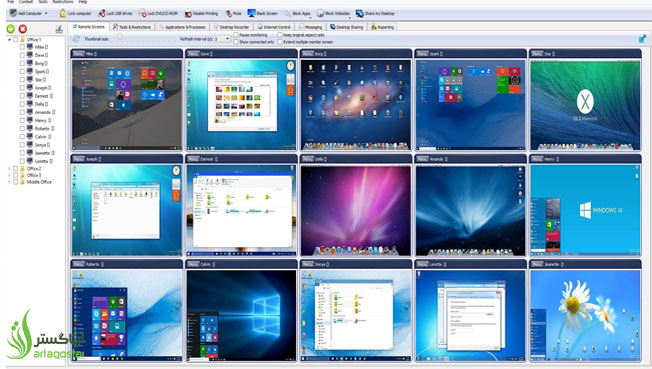

در ادامه ماشین مجازی را Run کرده و وارد کنترل پنل کریو کنترل شوید. (برای دسترسی به کریو کنترل از IP آدرسی که در کنسول آن هنگام نصب به شما نمایش داده می شود استفاده کنید. به عنوان مثال https://10.10.10.1:4081/admin/login) پس از آن به قسمت Interfaces بروید. همانطور که در تصویر زیر مشخص است دو کارت شبکه شما در Trusted interfaces می باشند این بدان معناست که ترافیک بین این دو شبکه مجاز است. درحالیکه نباید اینگونه باشد.

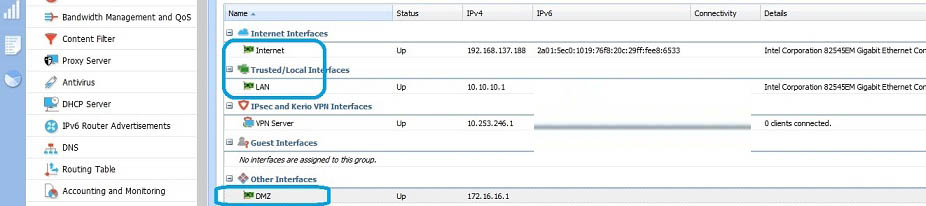

به همین منظور برای پیاده سازی DMZ کارت شبکه ای که به شبکه محدود شما متصل شده است را با Drag and drop به قسمت Other Interfaces ببرید. و گزینه Apply را بزنید. برای راحتی کار می توانید نام ها را هم عوض کنید. تصویر زیر به خوبی این اقدام را نشان داده است.

تفاوت طراحی ها در شبکه DMZ

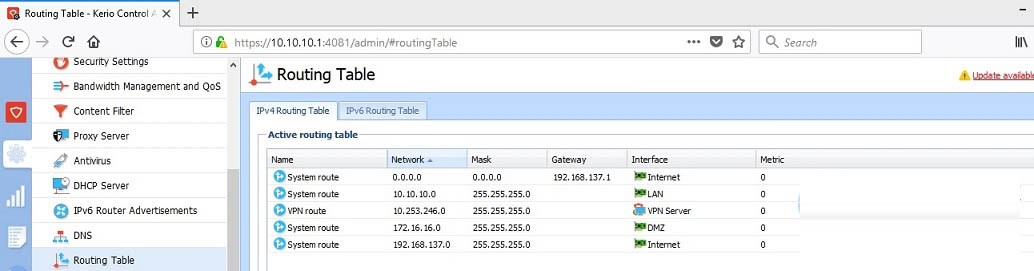

در پیاده سازی شبکه DMZ با یک فایروال به دلیل اینکه کارت های شبکه در یک فایروال می باشند نیاز به نوشتن Route نخواهید داشت. اما باید این نکته را در نظر داشته باشید که در طراحی شبکه DMZ با استفاده از دو فایروال شما باید Route های درست را نیز در فایروالی که به شبکه خارجی (اینترنت) متصل است بنویسید.

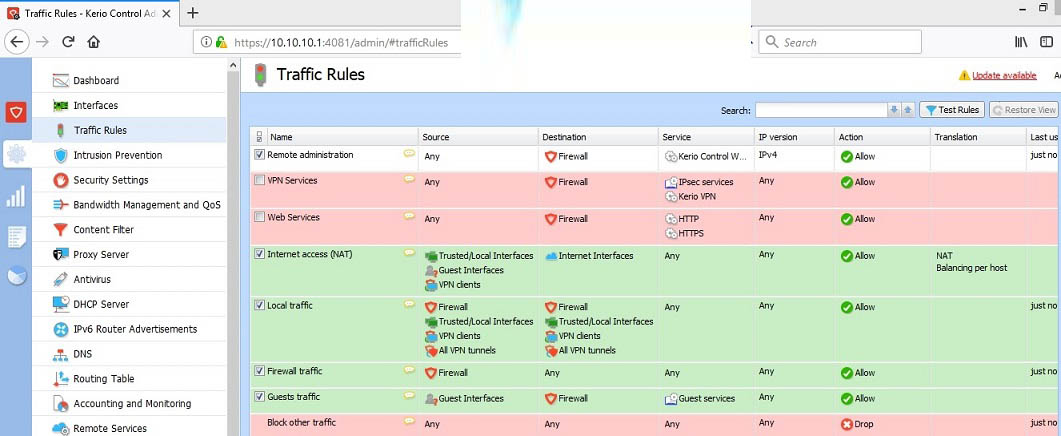

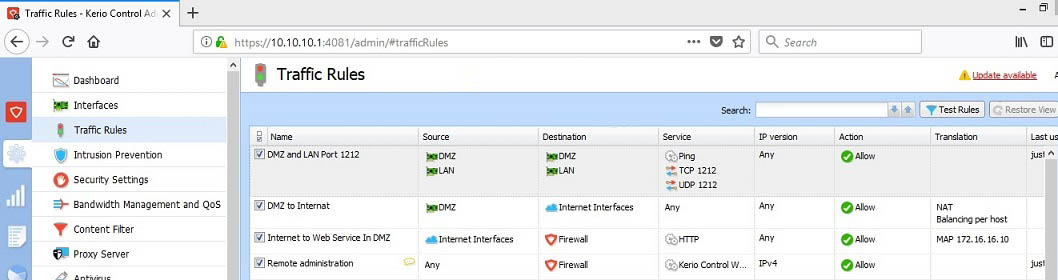

حال نوبت به نوشتن Traffic Rules ها می باشد. همان طور که مشاهده می کنید کارت شبکه DMZ در هیچ یک از Rule ها نیست بنابراین تمامی ترافیک این کارت شبکه رد خواهد شد. این هدف ما نیست هدف ما این است که به عنوان مثال سرویس ما بر روی پورت ۱۲۱۲ باید با وب سرویس خود ارتباط برقرار کند. به این صورت ما باید نقشی تعریف کنیم که پورت ۱۲۱۲ را بین شبکه داخلی و شبکه DMZ باز کند. همچنین علاوه بر این دسترسی شبکه DMZ را به اینترنت با ایجاد NAT و یا افزودن این شبکه به Rule موجود برقرار کنیم. سپس برای اینکه کاربران بتوانند به راحتی از طریق اینترنت به وب سرویس خود متصل شوند باید پورت ۸۰ را هم از اینترنت به داخل باز کنیم. به منظور آزمایش کار کردن این سناریو ما ترافیک ICMP Echo Request را هم باز می کنیم تا بتوانیم ping بگیریم.

(تصویر زیر هیچ پورتی بین شبکه داخلی و DMZ باز نیست.)

(تصویر زیر تمامی Rule ها ایجاد شده است)

در پایان در باره شبکه DMZ باید گفت در این جا به عنوان سخت پایانی باید خاطر نشان کرد راه اندازی شبکه DMZ چیزی جز یک مفهوم ساده نیست. متخصصان شبکه ای که به این درک از شبکه رسیده باشند به راحتی می توانند انواع سناریو شبکه های DMZ را به راحتی آب خوردن پیاده سازی کنند. مسئله آن است که دانشجویان به مفاهیم توجه ندارند. درست است که برخی از کتاب ها مفاهیم را به درستی توضیح نداند و باعث گمراهی دانشجویان می شوند. اما این دانشجویان هستند که باید با زیرکی خود به دنبال مفاهیم رفته و آن ها را بیابند. یادگیری شبکه با دانستند مفاهیم بسیار آسان می شود. یعنی در صورتی که دانشجویی مفاهیم را به خوبی بداند به راحتی و در چند روز می تواند به طور کامل NSX را یاد بگیرد. اصل شبکه مفاهیم درست آن است. مفاهیم ساده شده. سعی کنید شبکه را با مثال های واقعی یاد بگیرید.

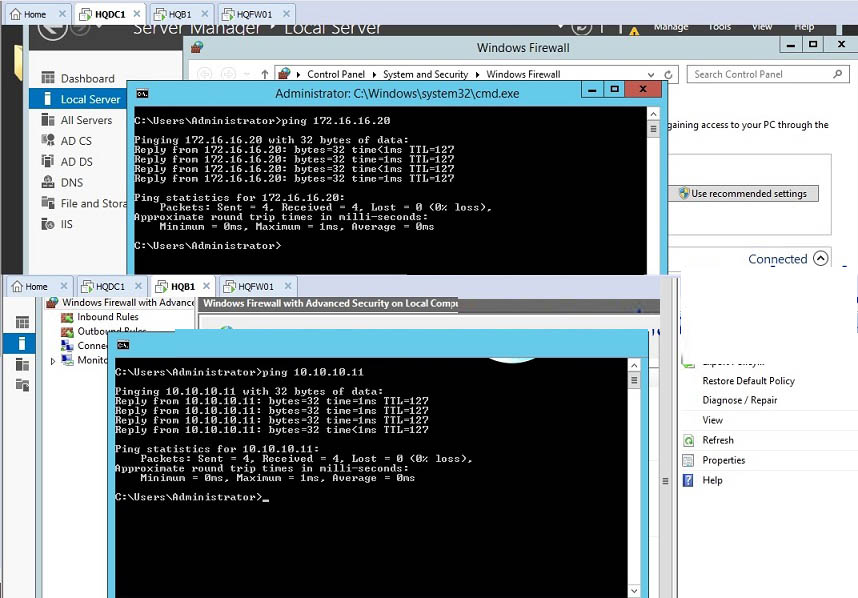

(صحت زیرساخت پیاده سازی شده با استفاده از Ping)

ارسال نظر